Еще одна атака из «семейства Duke» нацелена на высокопоставленные организации, в том числе правительственные учреждения США. В этот раз это угроза под названием CozyDuke, также известная как CozyBear, CozyCar или «Офисные обезьяны» (Office Monkeys) — в честь видео, служащего приманкой.

Атака эта весьма сложна и задействует шифрование компонентов, способность избегать обнаружения и достаточно разнообразный набор вредоносных компонентов, по структуре схожий с MiniDuke, CosmicDuke и Onion Duke.

Чем опасны «Офисные обезьяны»

Стоит отметить, что метод проникновения основан исключительно на принципах социальной инженерии, а это, к сожалению, довольно действенная техника, используемая во многих целевых атаках.

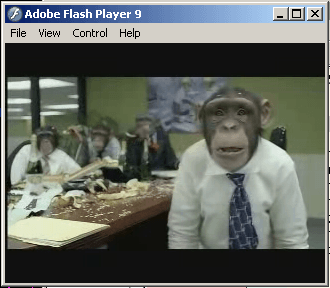

В качестве приманки хакеры используют уморительное видео об обезьянах, работающих в офисе. Архив, содержащий исполняемый видеофайл, распространяется через направленные фишинговые атаки. Вредоносное письмо содержит вложенные файлы или ссылку на веб-сайт. В некоторых случаях это может быть даже настоящий популярный сайт, но уже скомпрометированный злоумышленниками.

Пока воспроизводится видеоролик, в системе устанавливается загрузчик, ожидающий, пока командный сервер отдаст команду на загрузку вредоносных компонентов, необходимых для проведения атаки.

Киберпреступники не прогадали, поставив на то, что многие из получателей писем воспроизведут видео. Более того, жертвы, естественно, пересылали зараженный ролик коллегам и тем самым помогали злоумышленникам распространить вредоносный файл. Учитывая уровень организаций, оказавшихся под прицелом злоумышленников, можно только догадываться, какие объемы конфиденциальной информации могли быть похищены в ходе атаки.

Вопрос в следующем: как справиться с такой опасной угрозой, когда даже доверенные сотрудники, по сути, играют против ваших систем безопасности, пусть даже и невольно? Недооценивать силу техник социальной инженерии нельзя: например, кто из надежных сотрудников не откроет письмо, якобы отправленное начальником?

Как справиться с «Офисными обезьянами»?

На самом деле справиться даже с самыми изощренными и хорошо спланированными APT-атаками помогут весьма приземленные правила и стратегии. Например, простое отключение прав администратора на компьютерах сотрудников, своевременное применение патчей против уязвимостей и ограничение количества разрешенных приложений могут на 85% снизить число инцидентов, возникающих в результате направленных атак.

Для этого могут пригодиться средства контроля над приложениями от «Лаборатории Касперского». При использовании данной функции видео с обезьянами (равно как и остальные вредоносные компоненты CozyDuke) даже нельзя было бы воспроизвести без одобрения со стороны администратора.

The White House, US State Department and others are counted among #CozyDukeAPT victims — http://t.co/nXaf9mj6cK pic.twitter.com/FSRwlgClmD

— Kaspersky (@kaspersky) April 24, 2015

Некоторые сотрудники, не наделенные высоким уровнем ответственности, тем не менее могут иметь ежедневный доступ к конфиденциальной переписке. В таком случае стоит применять режим Default Deny Applications Control, строго ограничив возможность запуска исполняемого файла только в случае абсолютной необходимости для работы доверенных программ и компонентов ОС, используемых в каждодневной работе сотрудника.

Приведем ряд полезных рекомендаций, особенно актуальных для правительственных организаций и строго регулируемых предприятий:

- Используйте технологию Web Control для ограничения доступа к веб-сайтам или по крайней мере к категориям веб-сайтов, не имеющим отношения к работе.

- Задействуйте средства фильтрации контента электронной почты (например, Kaspersky Security for Exchange/Linux Mail), чтобы изолировать подозрительные сообщения или вложения (например, архивы), в том числе на основании должности или уровня допуска сотрудника.

- Используйте технологию Device Control, чтобы пресечь нежелательную передачу информации за периметр системы безопасности и в обратном направлении, а также внутри периметра безопасности. Это поможет избежать не только распространения вредоносного ПО, но и утечки конфиденциальной информации.

- Организовывайте специальные ИБ-тренинги для сотрудников, например, подобные тем, что предоставляет «Лаборатория Касперского» в рамках услуги Security Intelligence Services. Это позволит повысить осведомленность об угрозах и поможет сотрудникам понять, с какими опасностями им приходится сталкиваться, даже если они сидят в хорошо охраняемых офисных зданиях. Также им будет полезно знать о том, как с виду невинные мелочи могут стоить их работодателю огромных денег или даже поставить под угрозу государственную безопасность.

"Хроника целевых кибератак" — все нашумевшие вредоносные кампании, попавшие к нам в руки: https://t.co/kXF5mPUwT8 pic.twitter.com/n3xi9iOhrP

— Kaspersky (@Kaspersky_ru) April 28, 2015

Мыслите более широко

До того как непосредственно начать атаку, APT-группировка проводит рекогносцировку, выясняя все о своей цели, в том числе о сотрудниках, бизнес-процессах, а также особенностях ИБ-решений, применяемых в организации. Подобное «досье» помогает злоумышленникам выявить бреши в безопасности и обойти существующие защитные механизмы.

Как бороться с #CozyDukeAPT

Tweet

Таким образом, чтобы не сломаться под APT-атакой, абсолютно необходимо применять многоуровневый подход к реализации мер защиты, дополняя надежный антивирус активными механизмами безопасности, защищающими различные элементы ИТ-инфраструктуры. Вооружившись данным арсеналом и подготовившись к вероятным атакам, вы можете стать крепким орешком для APT-кампаний.

APT

APT

Советы

Советы